Bezpieczeństwo chmury przyciąga do niej coraz więcej użytkowników, ale jednocześnie budzi wiele obaw. Część firm wciąż wstrzymuje się przed korzystaniem z cloud computingu, obawiając się wyzwań związanych z zapewnieniem bezpiecznego dostępu do informacji i kontroli danych w środowisku chmurowym. Już korzystający z chmury cenią jednak fakt, że mogą część odpowiedzialności scedować na dostawcę. W jakim stopniu bezpieczeństwo zależy od dostawcy, a co leży w gestii użytkownika?

BEZPIECZEŃSTWO CHMURY – BARIERA CZY ZACHĘTA?

Przyspieszona przez pandemię potrzeba transformacji cyfrowej i wzrost znaczenia pracy zdalnej zwróciły oczy przedsiębiorstw w stronę chmury. Rosnące zagrożenia cybernetyczne dodatkowo zwiększyły atrakcyjność chmury, jako najbezpieczniejszego modelu przetwarzania danych. W badaniu przeprowadzonym przez PMR i Netię (1) ponad połowa firm wskazała bezpieczeństwo jako jedną z głównych korzyści, a co czwarta uznaje ją za najważniejszy atut wdrożenia chmury w organizacji.

Z drugiej strony głównym czynnikiem powstrzymującym firmy przed korzystaniem z cloud computingu są obawy związane właśnie z bezpieczeństwem. Z ww. badania wynika, że główną barierą jest polityka bezpieczeństwa firm (wewnętrzne lub zewnętrzne regulacje, obawy o bezpieczeństwo danych i niechęć do wprowadzenia do schematu organizacyjnego firmy trzeciej – dostawcy).

Dużym wyzwaniem jest też niedobór umiejętności związanych z chmurą. Potwierdza to raport Computerworld (2), w którym czytamy, że 47 proc. ankietowanych firm obawia się, że nie będzie w stanie zapewnić oczekiwanego poziomu ochrony wrażliwych danych. Często wynika to z braku kontroli własnej nad infrastrukturą. Nie zdarza się bowiem, aby awaria środowiska czy wyciek danych były spowodowane błędem w oprogramowaniu samej chmury. Niemal zawsze przyczyna jest po stronie nieprawidłowej konfiguracji lub złego zarządzania usługami, czyli ludzkiego błędu. Analitycy Gartnera (3) prognozują, że do 2025 roku nawet 99 proc. wszystkich incydentów bezpieczeństwa w chmurze będzie wynikać z błędów po stronie użytkownika. Warto wiedzieć, że za bezpieczeństwo chmury odpowiada i dostawca, i klient.

JAKĄ ODPOWIEDZIALNOŚĆ PONOSZĄ DOSTAWCY CHMURY?

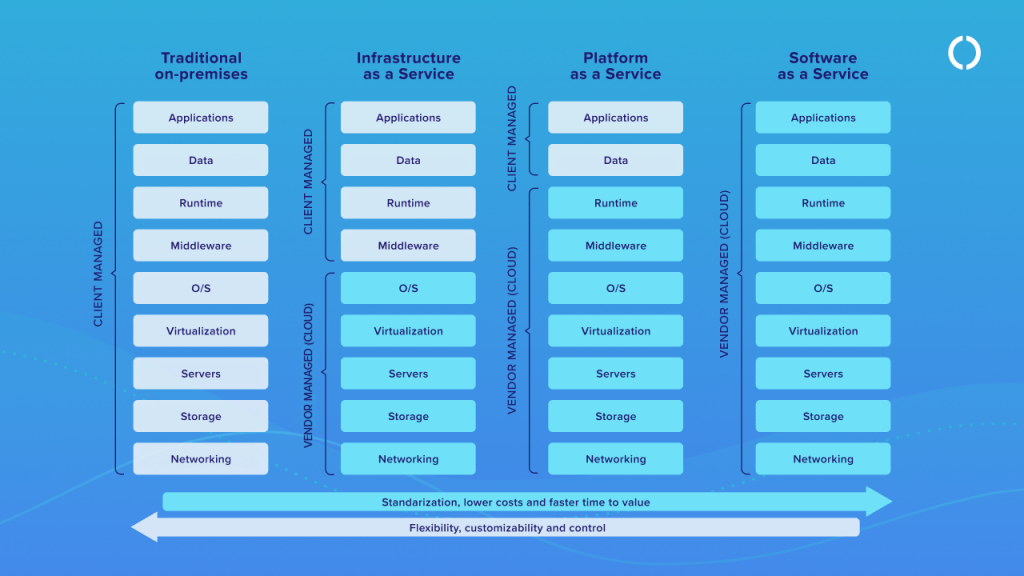

W zależności od tego, jaki rodzaj przetwarzania w chmurze wybierzemy (SaaS, PaaS czy IaaS), takie będą obowiązki dostawcy i klienta (tzw. model współodpowiedzialności przedstawiony na obrazku poniżej). W uproszczeniu dostawca odpowiada za bezpieczeństwo infrastruktury i oferowanych rozwiązań, a klient za bezpieczeństwo aplikacji i/lub danych, a także kontrolę dostępu do nich.

- W modelu SaaS klient korzysta z gotowego rozwiązania za pomocą przeglądarki lub aplikacji mobilnej. Jego odpowiedzialność jest najmniejsza, bo dotyczy tylko udostępniania użytkownikom (np. pracownikom firmy) usługi i zawartości. Dostawca dba o administrację, bezpieczeństwo, nieprzerwane działanie i aktualizacje.

- W modelu PaaS klient otrzymuje dostęp do wirtualnego środowiska pracy i odpowiada np. za poprawność działania aplikacji i zabezpieczenie danych. Dostawca zapewnia stabilne i bezpieczne środowisko oraz narzędzia developerskie.

- W modelu IaaS klient może w pełni zarządzać infrastrukturą IT, przejmując pełnię odpowiedzialności za oprogramowanie, systemy i dane. Dostawca odpowiada za niezawodność i bezpieczeństwo infrastruktury.

JAK DOSTAWCY DBAJĄ O BEZPIECZEŃSTWO USŁUG CHMUROWYCH?

W każdym modelu operatorzy odpowiadają za stan infrastruktury. O bezpieczeństwie chmury decydują przede wszystkim takie elementy, jak:

1. Redundancja

Główna zaletą chmury w kontekście bezpieczeństwa jest jej rozproszenie geograficzne. Dzięki temu, że dane są przechowywane na zdalnych serwerach w oddalonych geograficznie, odpowiednio zabezpieczonych fizycznie centrach danych są one odporne na lokalne zdarzenia. Gdy jedno centrum danych ulegnie awarii, jego zadanie może przejąć inne. Rozproszenie dotyczy także samej architektury wewnętrznej DC. Operatorzy tworzą regiony i subregiony dostępności, dzięki którym serwery w ramach jednego centrum danych mogą działać niezależnie i przejmować swoją rolę w razie awarii.

2. Zabezpieczenia sieciowe

Dostawcy zapewniają wysokiej klasy zabezpieczenia sieciowe, szyfrujące i firewalle, aby chronić dane przed atakami hakerskimi. Operatorzy udostępniają profesjonalne narzędzia do monitoringu i kontroli stanu infrastruktury oraz aplikacji, a także programy służące do ochrony sieci przed nieautoryzowanym dostępem.

3. Automatyzacja

Chmura obliczeniowa umożliwia regularne, automatyczne uaktualnienia zabezpieczeń, dzięki czemu można utrzymywać wysoki poziom bezpieczeństwa. W przypadku innych rozwiązań trzeba samodzielnie zarządzać aktualizacjami i zabezpieczeniami. Co więcej, chmura umożliwia automatyzację zarządzania procesami i aplikacjami (np. automatyczne skalowanie zasobów, zarządzanie ruchem na serwerach), co zwiększa stabilność i wysoką dostępność usług nawet w razie uszkodzenia infrastruktury czy cyberataku.

4. Audyty i certyfikaty bezpieczeństwa

Wielu dostawców chmury obliczeniowej przeprowadza regularne audyty bezpieczeństwa swoich systemów i otrzymuje certyfikaty bezpieczeństwa od zewnętrznych organizacji, takich jak PCI, DSS czy ISO 27001. Zaufani dostawcy przestrzegają obowiązujących regulacji prawnych (m.in. RODO i HIPAA), które wymagają od nich wdrożenia odpowiednich środków bezpieczeństwa w celu ochrony poufnych danych.

JAKIE SĄ NAJCZĘSTSZE ZANIEDBANIA UŻYTKOWNIKÓW CHMURY?

Firmy cenią fakt, że dzięki chmurze zdejmują z siebie część odpowiedzialności za zabezpieczenie infrastruktury i przenoszą ją na dostawcę. Jednak to po stronie przedsiębiorstwa leży m.in. zadbanie o odpowiednią politykę bezpieczeństwa, procedury i zarządzanie ryzykiem. Niestety w tym obszarze często pojawiają się niedopatrzenia, które mogą skutkować wyciekami danych, podatnościami czy udanymi atakami hakerskimi.

Najczęstsze błędy użytkowników chmury to:

- błędy w konfiguracji środowiska chmurowego,

- niezabezpieczone interfejsy/API,

- niepoprawne zarządzanie danymi (hasłami, kluczami szyfrowania, kluczami API),

- błędy w procesie uwierzytelnienia i kontroli dostępów,

- brak aktualizacji programów zabezpieczających,

- brak backupu lub niezabezpieczone kopie zapasowe danych,

- brak zapasowej infrastruktury (disaster recovery),

- nieprzestrzeganie własnej polityki bezpieczeństwa,

- działania w obszarze shadow IT.

Te błędy zazwyczaj wynikają, zgodnie z obawami deklarowanymi we wspomnianych badaniach, z luk kompetencyjnych lub zwyczajnych zaniedbań spowodowanych np. przeciążeniem zespołu. Właściwe korzystanie z cloud computingu wymaga zdobycia nowych umiejętności, odpowiedniego administrowania danymi i wprowadzenia szeregu procedur, które nie są konieczne w przypadku rozwiązań on-premises.

Bezpieczeństwo chmury to efekt pracy zespołowej – po stronie klienta i po stronie dostawcy. Dlatego przy zmianie modelu przetwarzania danych z tradycyjnego na chmurę warto skorzystać ze wsparcia sprawdzonego dostawcy. W Oktawave pomagamy budować samoobsługowe, w pełni bezpieczne środowiska chmurowe, oparte o usługi dostawców globalnych (AWS, Azure, GCP) i naszą własną, certyfikowaną platformę chmurową. Dzięki temu wewnętrzne zespoły IT naszych klientów zostają odciążone i mogą skupić się na rozwoju produktów i usług, bez martwienia się o infrastrukturę

Zobacz, jak planujemy i realizujemy strategię chmurową>

Źródła:

(1) Raport „Chmura i Cyberbezpieczeństwo w Polsce 2021”

(2) Raport „W poszukiwaniu optymalizacji. Centra danych, kolokacja i chmura”

(3) Gartner: Is the cloud secure

Ostatnie wpisy

Może zainteresują Cię także…